A fakt, że fragmentaryczne informacje nie dają pełnego zrozumienia sytuacji, rodzi spekulację i pozostawia więcej pytań niż odpowiedzi. Aby zrozumieć, co się naprawdę dzieje, kto i jak to grozi, jak chronić się przed infekcją i jak odszyfrować pliki uszkodzone przez WannaCry, jest tematem dzisiejszego artykułu.

SSD, dekodery Smart TV, karty wideo do gier, procesory do komputerów PC, urządzenia wielofunkcyjne, antywirusy, routery, wzmacniacze Wi-Fi, smartfony do 10 000 rubli

Czy to naprawdę przerażające "piekło"?

Nie rozumiem, o co mi chodzi Wannacry? Jest wiele wirusów, ciągle pojawiają się nowe. A co jest takiego specjalnego?

WannaCry (inne nazwy WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) nie jest zwykłym cyberatakiem. Powodem jego rozgłosu jest ogromna ilość wyrządzonych szkód. Według Europolu zepsuło to pracę ponad 200 000 komputerów z systemem Windows w 150 krajach na całym świecie, a straty poniesione przez ich właścicieli wyniosły ponad 1 000 000 000 $.A to tylko przez pierwsze 4 dni dystrybucji. Najbardziej dotknięty - w Rosji i na Ukrainie.

Wiem, że wirusy przenikają do komputerów przez witryny dla dorosłych. Nie odwiedzam takich zasobów, więc nic mi nie grozi.

Wirus? Mam również problem. Kiedy wirusy dostaną się na mój komputer, uruchamiam narzędzie *** iw ciągu pół godziny wszystko jest w porządku. A jeśli to nie pomoże, ponownie zainstaluję system Windows.

Wirus wirusowy - konflikt. WannaCry to trojan wymuszający, robak sieciowy, który może rozprzestrzeniać się za pośrednictwem sieci lokalnych i Internetu z jednego komputera na drugi bez interwencji człowieka.

Większość złośliwych programów, w tym kryptografów, zaczyna działać dopiero po "połknięciu przynęty" użytkownika, czyli kliknięciu linku, otwarciu pliku itp. Aby uzyskać WannaCry, nie musisz nic robić!Raz na komputerze z systemem Windows, złośliwe oprogramowanie w krótkim czasie szyfruje większość plików użytkownika, a następnie wyświetla komunikat żądający okupu w wysokości 300-600 USD, który musi zostać przesłany do określonego portfela w ciągu 3 dni. W przypadku opóźnienia może to uniemożliwić deszyfrowanie plików po 7 dniach.

W tym samym czasie szkodliwe oprogramowanie szuka luk, które przenikają inne komputery, a jeśli tak, infekuje całą sieć lokalną. Oznacza to, że kopie zapasowe plików przechowywanych na sąsiednich komputerach również stają się bezużyteczne.

Usunięcie wirusa z komputera nie prowadzi do odszyfrowania plików! Ponowna instalacja systemu operacyjnego - też. Wręcz przeciwnie, po zarażeniu szyfrowaniem obie te czynności mogą uniemożliwić odzyskanie plików, nawet jeśli masz ważny klucz.Więc tak, "diabeł" jest dość przerażający.

Jak dystrybuowana jest WannaCry

Kłamiesz. Wirus może przeniknąć do mojego komputera tylko wtedy, gdy sam go pobierze. I jestem czujny.

Wiele szkodliwych programów może infekować komputery (a także urządzenia mobilne, także) poprzez luki w zabezpieczeniach - błędy w kodzie komponentów i programów systemu operacyjnego, które otwierają się na cyber intruzów na możliwość korzystania ze zdalnego komputera do własnych celów. WannaCry w szczególności rozprzestrzenia się przez lukę 0-dniową w protokole SMB (luki zero-day to błędy, które nie zostały naprawione w momencie ich wykorzystania przez złośliwe oprogramowanie / spyware).

Oznacza to, że wystarczą dwa warunki, aby zainfekować komputer robakiem krypto:

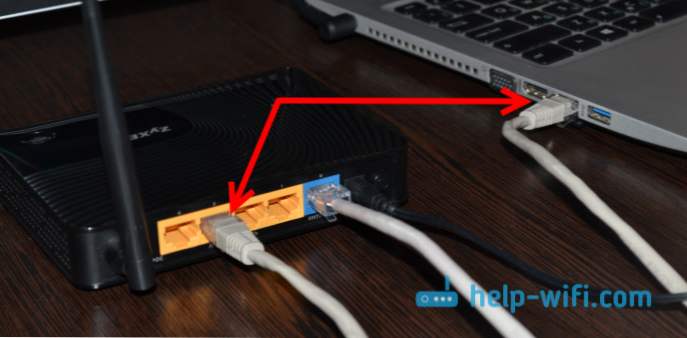

- Połączenia z siecią, w której znajdują się inne zainfekowane maszyny (Internet).

- Obecność w systemie powyższych luk.

Skąd wzięła się ta infekcja? To jest dzieło rosyjskich hakerów?

Według niektórych danych (nie jestem odpowiedzialny za autentyczność), US National Security Agency jako pierwsza odkryła lukę w protokole sieciowym SMB, który jest używany do legalnego zdalnego dostępu do plików i drukarek w systemie operacyjnym Windows. Zamiast zgłaszać je firmie Microsoft, aby poprawić tam błąd, NSA zdecydowało się użyć go samodzielnie i opracował w tym celu exploit (program wykorzystujący lukę w zabezpieczeniach).

Wizualizacja dynamiki propagacji WannaCry na stronie intel.malwaretech.com

Następnie, ten exploit (nazwa kodowa EternalBlue), który przez jakiś czas służył NSA w penetrowaniu komputerów bez wiedzy właścicieli, został skradziony przez hakerów i stał się podstawą do stworzenia oprogramowania ransomware WannaCry. To znaczy, dzięki nie do końca legalnym i etycznym działaniom rządu USA, twórcy wirusów dowiedzieli się o tej luce.

Autorstwo kryptografa nie zostało precyzyjnie ustalone.

Wyłączyłem instalację aktualizacji Windows Jest to konieczne, kiedy i bez nich wszystko działa.

Powodem tak szybkiego rozprzestrzeniania epidemii na dużą skalę jest brak "łatki" w tym czasie - aktualizacja systemu Windows zdolna do zamknięcia luki Wanna Cry. W końcu, aby go rozwinąć, potrzeba czasu.

Do tej pory taki patch istnieje. Użytkownicy, którzy aktualizują system, automatycznie otrzymali go w ciągu pierwszych godzin po wydaniu. A ci, którzy uważają, że aktualizacje nie są potrzebne, wciąż są narażeni na infekcję.Kto grozi zaatakowaniem WannaCry i jak się przed nią uchronić

O ile mi wiadomo, ponad 90% zainfekowanych komputerów WannaCry, bieganie Windows 7. Mam "dziesięć", więc nic mi nie grozi.

Ryzyko infekcji WannaCry jest narażony na działanie wszystkich systemów operacyjnych korzystających z protokołu sieciowego SMB v1. To jest:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 v 1511

- Windows 10 v 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Obecnie użytkownicy systemów, na których nie jest zainstalowany, są narażeni na szkodliwe oprogramowanie w sieci. krytyczna aktualizacja zabezpieczeń MS17-010 (dostępne do bezpłatnego pobrania z serwisu technet.microsoft.com, do którego się odwołuje). Poprawki do systemu Windows XP, Windows Server 2003, Windows 8 i innych nieobsługiwanych systemów operacyjnych można pobrać z tej strony support.microsoft.com. Opisano także, jak sprawdzić obecność aktualizacji ratującej życie.

Jeśli nie znasz wersji systemu operacyjnego na komputerze, naciśnij kombinację klawiszy Win + R i uruchom polecenie winver.

Aby zwiększyć ochronę, a także, jeśli nie można obecnie zaktualizować systemu, firma Microsoft wydaje instrukcje dotyczące tymczasowego wyłączenia protokołu SMB w wersji 1. Są one tutaji tutaj. Dodatkowo, ale niekoniecznie, można zamknąć port TCP 445, który obsługuje SMB, za pośrednictwem zapory.

Mam najlepszy program antywirusowy na świecie ***, mogę z nim wszystko zrobić i nic mnie nie przeraża.

Dystrybucja WannaCry może wystąpić nie tylko w opisanym powyżej ruchu samobieżnym, ale także w zwykły sposób - za pośrednictwem sieci społecznościowych, poczty e-mail, zainfekowanych i phishingowych zasobów sieciowych itp. I są takie przypadki. Jeśli ręcznie pobierzesz i uruchomisz złośliwy program, ani program antywirusowy, ani łaty obejmujące luki nie ochronią Cię przed infekcją.

Zobacz także:

- Worm.NgrBot: niebezpieczny wirus rozprzestrzeniający się za pośrednictwem Skype'a

- Botnet Win32.Rmnet.12 zainfekował ponad 3 miliony komputerów

- Co to jest szantażysta wirusów?

- Jak wyłączyć aktualizację systemu Windows 10 lub powitanie, wirusy!

- Wskazówki, jak chronić komputer przed wirusami i złośliwym oprogramowaniem

Jak działa wirus, który szyfruje

Pozwól mu zaszyfrować to, co chce. Mam programistę znajomego, on wszystko mi rozszyfruje. W skrajnych przypadkach klucz znajdziemy za pomocą metody wyszukiwania.

Cóż, zaszyfruj kilka plików, więc co z tego? To nie przeszkodzi mi pracować na komputerze.

Niestety, nie odszyfruje, ponieważ nie ma możliwości złamania algorytmu szyfrowania RSA-2048 używanego przez Wanna Cry i nie pojawi się w przewidywalnej przyszłości. I nie będzie szyfrować kilku plików, ale prawie wszystko.

Nie podam szczegółowego opisu działania złośliwego oprogramowania, dla którego jest to interesujące, można zapoznać się z jego analizą, na przykład na blogu eksperta Microsoftu, Matta Suiche'a. Zwrócę uwagę tylko na najważniejsze momenty.

Pliki z rozszerzeniami są szyfrowane: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf , .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb ,. xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz , .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd ,. ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch , .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln ,. ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6 , .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots ,. ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der.

Jak widać, istnieją dokumenty, zdjęcia, wideo-audio, archiwa, poczta i pliki utworzone w różnych programach ... Szkodliwe oprogramowanie próbuje dotrzeć do każdego katalogu systemu.

Zaszyfrowane obiekty otrzymują podwójne rozszerzenie z postscriptowym WNCRYna przykład "Dokument1.doc.WNCRY".

Po zaszyfrowaniu wirus kopiuje plik wykonywalny do każdego folderu. @ WanaDecryptor @ .exe - rzekomo do odszyfrowania po odkupie, a także dokument tekstowy @ Please_Read_Me @ .txt z komunikatem dla użytkownika.

Następnie próbuje eksterminować kopie w tle i przywracać punkty systemu Windows. Jeśli Kontrola konta użytkownika jest uruchomiona w systemie, użytkownik musi potwierdzić tę operację. Jeśli odrzucisz wniosek, będzie możliwość odzyskania danych z kopii.

Klucze szyfrowania zaatakowanego systemu WannaCry są przekazywane do centrów dowodzenia zlokalizowanych w sieci Tor, a następnie usuwane z komputera. Aby wyszukać inne wrażliwe komputery, skanuje sieć lokalną i dowolne zakresy adresów IP w Internecie, a kiedy ją znajdzie, przenika wszystko, co może osiągnąć.

Dziś analitycy znają kilka modyfikacji WannaCry z różnymi mechanizmami dystrybucji, aw niedalekiej przyszłości powinniśmy się spodziewać nowych.

Co zrobić, jeśli WannaCry już zainfekowała komputer

Widzę pliki zmieniające rozszerzenia. Co się dzieje Jak to zatrzymać?

Szyfrowanie nie jest jednorazowym procesem, choć nie jest zbyt długi. Jeśli udało ci się to zauważyć, zanim wiadomość o wyłudzaczu pojawi się na ekranie, możesz zapisać niektóre pliki, natychmiast wyłączając komputer. Nie wyłączanie systemu, ale wyciągając wtyczkę!

Podczas ładowania systemu Windows w trybie normalnym szyfrowanie będzie kontynuowane, dlatego ważne jest, aby go nie zezwalać. Następne uruchomienie komputera powinno nastąpić w trybie awaryjnym, w którym wirusy nie są aktywne lub z innego nośnika startowego.

Następnie, na wszelki wypadek, należy skopiować zachowane pliki na dysk wymienny lub pamięć flash USB.Potem możesz zacząć niszczyć gada.

Moje pliki są zaszyfrowane! Wirus wymaga okupu! Co zrobić, jak odszyfrować?

Odszyfrowanie plików po WannaCry jest możliwe tylko wtedy, gdy istnieje tajny klucz, który atakujący obiecują dostarczyć, gdy ofiara przekaże im kwotę okupu. Jednak takie obietnice prawie nigdy nie są spełnione: dlaczego dystrybutorzy szkodliwego oprogramowania mieliby się martwić, gdyby już dostali to, czego chcieli?

W niektórych przypadkach problem można rozwiązać bez odkupienia. Do chwili obecnej opracowano 2 dekodery WannaCry: Wannakey (przez Adrien Guinet) i WanaKiwi (autor Benjamin Delpy). Pierwszy działa tylko w Windows XP, a drugi, stworzony na podstawie pierwszego, w Windows XP, Vista i 7 x86, a także w systemach północnych 2003, 2008 i 2008R2 x86.

Algorytm obu dekoderów polega na wyszukiwaniu tajnych kluczy w pamięci procesu szyfrowania. Oznacza to, że tylko ci, którzy nie mieli czasu na ponowne uruchomienie komputera, mają szansę na odkodowanie. A jeśli po szyfrowaniu nie upłynęło zbyt dużo czasu (pamięć nie została nadpisana innym procesem).

Tak więc, jeśli jesteś użytkownikiem Windows XP-7 x86, pierwszą rzeczą, którą powinieneś zrobić po wyświetleniu komunikatu z żądaniem okupu, jest odłączenie komputera od sieci lokalnej i Internetu i uruchomienie dekodera WanaKiwi pobranego na innym urządzeniu.Nie wykonuj żadnych innych czynności na komputerze przed wyodrębnieniem klucza!Możesz przeczytać opis pracy tłumacza WanaKiwi na innym blogu Matta Suiche'a.

Po odszyfrowaniu plików uruchom program antywirusowy, aby usunąć złośliwe oprogramowanie i zainstalować poprawkę zamykającą ścieżki dystrybucji.

Dzisiaj WannaCry jest rozpoznawany przez prawie wszystkie programy antywirusowe, z wyjątkiem tych, które nie są aktualizowane, więc prawie każdy zrobi to.

Jak dalej żyć tym życiem

Epidemia trojana-szantażysty o własnościach samojezdnych zaskoczyła świat. W przypadku wszystkich rodzajów usług ochronnych okazało się, że jest tak samo nieoczekiwane, jak początek zimy 1 grudnia dla publicznych zakładów użyteczności publicznej. Powód - niedbalstwo i może. Konsekwencją jest nieodwracalna utrata i utrata danych. I dla twórców złośliwego oprogramowania - zachęta do kontynuowania w tym samym duchu.Według analityków WanaCry przyniosła dystrybutorom bardzo dobre dywidendy, co oznacza, że takie ataki będą się powtarzać. A ci, którzy są teraz przenoszeni, niekoniecznie noszą to później. Oczywiście, jeśli nie martwisz się tym z góry.

Abyś nigdy nie musiał płakać nad zaszyfrowanymi plikami:

- Nie odmawiaj instalacji aktualizacji systemu operacyjnego i aplikacji.To ochroni cię przed 99% zagrożeń, które rozprzestrzeniają się przez niezabezpieczone luki.

- Utrzymaj UAC włączony.

- Twórz kopie zapasowe ważnych plików i przechowuj je na innym nośniku fizycznym lub lepiej na kilku. Sieci korporacyjne optymalnie wykorzystują rozproszone bazy danych pamięci masowej, użytkownicy domowi mogą korzystać z darmowych usług w chmurze, takich jak Yandex Drive, Google Drive, OneDrive, MEGASynk itd. Nie utrzymuj tych aplikacji, gdy ich nie używasz.

- Wybierz niezawodne systemy operacyjne. Windows XP nie jest.

- Zainstaluj kompleksową klasę antywirusową dla programu Internet Security i dodatkową ochronę przed oprogramowaniem ransomware, na przykład Kaspersky Endpoint Security. Lub analogi innych programistów.

- Zwiększ poziom umiejętności czytania i pisania w zakresie zwalczania szyfrowania trojanów. Na przykład, producent oprogramowania antywirusowego Dr.Web przygotował kursy szkoleniowe dla użytkowników i administratorów różnych systemów. Wiele przydatnych i, co ważne, wiarygodnych informacji znajduje się na blogach innych programistów A / V.

- Jak skonfigurować bezpłatne kanały na smart TV

- Wyczyść pamięć na Androida: sprawdzone metody

- Kalibracja baterii laptopa

- Czym jest UEFI i jak jest lepszy niż BIOS?

- Jak tworzyć kopie zapasowe systemu Windows 10 na komputerze i dlaczego?

- Jak przyspieszyć ładowanie systemu Windows 10

- Jeśli wideo zwalnia podczas oglądania online

I najważniejsze: nawet jeśli cierpiałeś, nie przelewaj pieniędzy na złoczyńców do dekodowania. Prawdopodobieństwo, że zostaniesz oszukany, wynosi 99%. Ponadto, jeśli nikt nie płaci, sprawa wyłudzeń stanie się bez znaczenia. W przeciwnym razie rozprzestrzenianie się takiej infekcji będzie tylko rosnąć.