Nowe złośliwe oprogramowanie, znane jako MicroTic VPNFilter, zidentyfikowane ostatnio przez Cisco Talos Intelligence Group, zaatakowało już ponad 500 000 routerów i urządzeń pamięci masowej (NAS), z których wiele jest do dyspozycji małych firm i biur. To, co czyni ten wirus szczególnie niebezpiecznym, to to, że ma on tak zwaną "permanentną" zdolność do wyrządzania szkody, co oznacza, że nie zniknie tylko dlatego, że router zostanie zrestartowany.

Jak usunąć oprogramowanie antywirusowe - VPNFilter.

Treść

- 1 Czym jest VPNFilter?

- 1.1 Jak działa wirus

- 2 Wrażliwe routery

- 3 Jak ustalić, że router jest zainfekowany

- 4 Ponowne uruchomienie routera pomoże pozbyć się infekcji VPNFilter

- 5 Jak usunąć VPNFilter i chronić router lub NAS

- 6 Czy muszę resetować ustawienia routera, jeśli moje urządzenie nie znajduje się na liście?

Czym jest VPNFilter?

Według firmy Symantec "dane z przynęt i czujników firmy Symantec pokazują, że w przeciwieństwie do innych zagrożeń związanych z IoT wirus VPNFilter nie wydaje się skanować i próbuje zainfekować wszystkie wrażliwe urządzenia na całym świecie." Oznacza to, że istnieje pewna strategia i cel infekcji. Jako potencjalne cele firma Symantec zidentyfikowała urządzenia firmy Linksys, MikroTik, Netgear, TP-Link i QNAP.

Więc w jaki sposób zainfekowane są urządzenia? Są to usterki oprogramowania lub sprzętu, które tworzą rodzaj backdoora,przez które atakujący może zakłócić działanie urządzenia. Hakerzy używają standardowych domyślnych nazw i haseł do infekowania urządzeń lub uzyskiwania dostępu za pomocą znanych luk, które powinny zostać naprawione za pomocą zwykłych aktualizacji oprogramowania lub oprogramowania układowego. Jest to ten sam mechanizm, który doprowadził do masowych naruszeń ze strony Equifax w zeszłym roku, i jest to prawdopodobnie największe źródło cyberbronności!

Nie jest również jasne, kim są ci hakerzy i jakie są ich zamiary. Istnieje przypuszczenie, że zaplanowano atak na dużą skalę, który spowoduje, że zainfekowane urządzenia będą bezużyteczne. Zagrożenie jest tak duże, że ostatnio Ministerstwo Sprawiedliwości i FBI ogłosiły, że sąd orzekł, że skonfiskował urządzenia podejrzane o włamanie. Decyzja sądu pomoże zidentyfikować urządzenie ofiary, naruszy zdolność hakerów do kradzieży osobistych i innych poufnych informacji oraz przeprowadzi subwersywne cyberataki trojana VPNFilter.

Jak działa wirus

VPNFIlter stosuje bardzo wyrafinowaną, dwuetapową metodę infekcji, której celem jest twój komputer, aby stać się ofiarą gromadzenia informacji, a nawet operacji opisu. Pierwszy etap wirusa polega na ponownym uruchomieniu routera lub koncentratora.Ponieważ złośliwe oprogramowanie VPNFilter jest skierowane przede wszystkim na routery, a także inne urządzenia podłączone do Internetu, a także na złośliwe oprogramowanie Mirai, może się to zdarzyć w wyniku automatycznego ataku botnetów, który nie jest realizowany w wyniku udanego kompromisu z serwerami centralnymi. Infekcja odbywa się za pośrednictwem exploita, który powoduje ponowne uruchomienie inteligentnego urządzenia. Głównym celem tego etapu jest uzyskanie częściowej kontroli i umożliwienie wdrożenia etapu 2 po zakończeniu procesu restartowania. Fazy fazy 1 są następujące:

- Przesyła zdjęcie z Photobucket.

- Exploity są uruchamiane, a metadane służą do wywoływania adresów IP.

- Wirus łączy się z serwerem i pobiera szkodliwy program, po czym automatycznie go uruchamia.

Jak podają badacze, jako oddzielne adresy URL z pierwszym stadium infekcji, znajdują się biblioteki fałszywych użytkowników obiektów fotograficznych:

- com / user / nikkireed11 / library

- com / user / kmila302 / library

- com / user / lisabraun87 / library

- com / user / eva_green1 / library

- com / user / monicabelci4 / library

- com / user / katyperry45 / library

- com / user / saragray1 / library

- com / user / millerfred / library

- com / user / jeniferaniston1 / library

- com / user / amandaseyfried1 / library

- com / user / suwe8 / library

- com / user / bob7301 / library

Wraz z rozpoczęciem drugiego etapu infekcji, rzeczywiste możliwości szkodliwego oprogramowania VPNFilter stają się coraz bardziej rozległe.Obejmują one użycie wirusa w następujących działaniach:

- Łączy się z serwerem C & C.

- Wykonuje Tor, P.S. i inne wtyczki.

- Wykonuje złośliwe działania, które obejmują gromadzenie danych, wykonywanie poleceń, kradzież plików, zarządzanie urządzeniami.

- Potrafi wykonywać czynności samozniszczenia.

Związany z drugim etapem infekcji adresów IP:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Oprócz tych dwóch faz, badacze cyberbezpieczeństwa w Cisco Talos również zgłosili informacje na serwerze w fazie 3, którego cel wciąż jest nieznany.

Wrażliwe routery

Nie każdy router może cierpieć z powodu VPNFilter. Firma Symantec szczegółowo opisuje, które routery są podatne na ataki. Obecnie VPNFilter może infekować routery Linksys, MikroTik, Netgear i TP-Link, a także urządzenia sieciowe QNAP (NAS). Należą do nich:

- Linksys e1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik Router (dla routerów z wersją chmurową 1016, 1036 i 1072)

- Netgear DGN2200

- Netgear r6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Inne urządzenia QNAP NAS z oprogramowaniem QTS

- TP-Link R600VPN

Jeśli posiadasz jedno z powyższych urządzeń, sprawdź stronę pomocy producenta, aby uzyskać aktualizacje i porady dotyczące usuwania VPNFilter. Większość producentów ma już aktualizację oprogramowania układowego, która powinna całkowicie chronić użytkownika przed wektorami ataku VPNFilter.

Jak ustalić, że router jest zainfekowany

Nie można określić stopnia infekcji routera, nawet za pomocą programu Kaspersky Anti-Virus. Specjaliści IT wszystkich wiodących światowych firm jeszcze nie rozwiązali tego problemu. Jedyne zalecenia, jakie mogą zaoferować do tej pory, to zresetowanie urządzenia do ustawień fabrycznych.

Ponowne uruchomienie routera pomoże pozbyć się infekcji VPNFilter

Ponowne uruchomienie routera pomoże zapobiec rozwojowi wirusa tylko w dwóch pierwszych etapach. Wciąż ma ślady złośliwego oprogramowania, które stopniowo infekują router. Rozwiąż problem pomoże zresetować urządzenie do ustawień fabrycznych.

Jak usunąć VPNFilter i chronić router lub NAS

Zgodnie z zaleceniami firmy Symantec należy ponownie uruchomić urządzenie, a następnie natychmiast zastosować wszelkie czynności niezbędne do aktualizacji i flashowania. To brzmi prosto, ale znowu brak stałego oprogramowania i aktualizacji oprogramowania jest najczęstszą przyczyną cyberataków. Firma Netgear zaleca także użytkownikom urządzeń wyłączenie funkcji zdalnego sterowania. Linksys zaleca restartowanie swoich urządzeń przynajmniej raz na kilka dni.

Proste czyszczenie i resetowanie routera nie zawsze całkowicie eliminuje problem, ponieważ złośliwe oprogramowanie może stanowić złożone zagrożenie, które może poważnie wpłynąć na obiekty oprogramowania układowego routera. Dlatego pierwszym krokiem jest sprawdzenie, czy Twoja sieć została narażona na działanie tego złośliwego oprogramowania. Naukowcy Cisco zdecydowanie zalecają to, wykonując następujące kroki:

- Utwórz nową grupę hostów o nazwie "VPNFilter C2" i umieść ją pod zewnętrznymi hostami za pośrednictwem interfejsu Java.

- Następnie potwierdź, że grupa udostępnia dane, zaznaczając "kontakty" samej grupy na urządzeniu.

- Jeśli nie ma aktywnego ruchu, naukowcy zalecają administratorom sieci stworzenie typu sygnału rozłączającego, który poprzez utworzenie zdarzenia i wybranie hosta w internetowym interfejsie użytkownika powiadamia, gdy tylko ruch wystąpi w grupie hostów.

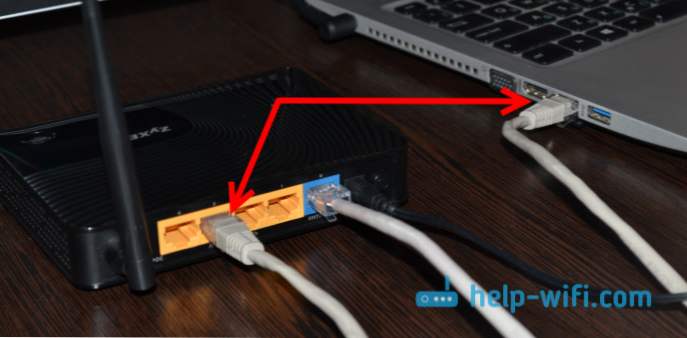

Teraz musisz zrestartować router. Aby to zrobić, po prostu odłącz go od zasilania przez 30 sekund, a następnie podłącz ponownie.

Następnym krokiem jest zresetowanie routera. Informacje na temat tego, jak to zrobić, można znaleźć w podręczniku w pudełku lub na stronie producenta.Po ponownym załadowaniu routera upewnij się, że jego wersja oprogramowania układowego jest najnowsza. Ponownie, zapoznaj się z dokumentacją dołączoną do routera, aby dowiedzieć się, jak ją zaktualizować.

WAŻNE. Nigdy nie używaj domyślnej nazwy użytkownika i hasła do administrowania. Wszystkie routery tego samego modelu będą używać tej nazwy i hasła, co ułatwia zmianę ustawień lub instalowanie złośliwego oprogramowania.Nigdy nie korzystaj z Internetu bez silnej zapory ogniowej. Zagrożone są serwery FTP, serwery NAS, serwery Plex. Nigdy nie zostawiaj włączonej administracji zdalnej. Może to być wygodne, jeśli często znajdujesz się daleko od sieci, ale jest to potencjalna luka w zabezpieczeniach, którą może wykorzystać każdy haker. Zawsze bądź na bieżąco. Oznacza to, że powinieneś regularnie sprawdzać nowe oprogramowanie i instalować je ponownie po wydaniu aktualizacji.

Czy muszę resetować ustawienia routera, jeśli moje urządzenie nie znajduje się na liście?

Baza danych ruterów w grupie ryzyka jest aktualizowana codziennie, więc resetowanie routera musi być wykonywane regularnie.Sprawdzaj również aktualizacje oprogramowania układowego na stronie producenta i obserwuj jego blog lub posty w sieciach społecznościowych.