Program 1C jest niezwykle popularny, jeśli chodzi o prowadzenie dokumentacji finansowej niemal każdego przedsiębiorstwa. Program ma ogromną liczbę funkcji i możliwości. Czasami nie jest łatwo z nimi radzić. Możesz utworzyć wiele kont użytkowników, dla których zostanie utworzona oddzielna baza danych. Przy każdym uruchomieniu musisz wybrać żądane konto, bazę danych, aw niektórych przypadkach określić inne ustawienia i parametry. Jeśli jest kilku użytkowników, łatwo można się pomylić i dokonać złego wyboru. Nawet jeśli nie będziesz zdezorientowany, z biegiem czasu wiele manipulacji związanych z normalnym uruchomieniem będzie denerwujące.

Uruchamianie 1C z wiersza poleceń ułatwia pracę z programem.

Jak uprościć tę procedurę? Programiści zapewnili uruchomienie programu 1C z wiersza poleceń. Nie bój się tej nazwy, nie będziesz musiał zapamiętywać wielu kombinacji, a także nie będziesz potrzebował linii poleceń Windows. Trzeba tylko raz utworzyć wymaganą liczbę skrótów, ustawić niezbędne parametry wiersza poleceń we właściwościach lub utworzyć specjalny plik nietoperza i zarejestrować w nim.

W tym artykule omówimy szczegółowo, w jaki sposób korzystać z tej metody uruchamiania, a także jak określić wszystkie parametry.Ponadto udostępnimy Ci listę najważniejszych poleceń, które pomogą Ci w dopracowaniu klienta.

Treść

- 1 Jakie pliki są odpowiedzialne za uruchomienie programu

- 2 Warianty uruchomienia programu 1C

- 3 Uruchom przez skrót na pulpicie

- 4 Uruchom z plikiem bat

- 5 Podstawowe polecenia uruchamiania

- 5.1 Wersja 7.7

- 5.2 Wersja 8.2 i 8.3

- 5.3 Tryb wsadowy konfiguratora

- 6 Przykłady wiersza poleceń

- 7 Wniosek

Jakie pliki są odpowiedzialne za uruchomienie programu

Na początek zobaczmy, które pliki są odpowiedzialne za uruchomienie i uruchomienie programu, a także katalog na dysku twardym, na którym są przechowywane. Główny katalog, w którym 1C - C: \ Program files \ 1CvXX \ jest zainstalowany, gdzie zamiast XX wyświetlane są cyfry wersji roboczej. Jeśli używany jest najnowszy 8.3, folder zostanie nazwany 1Cv83, jeśli poprzednie to 1Cv82 lub 1Cv81. W katalogu znajdują się inne katalogi z podwersjami. Już w nich znajduje się folder bin z główną wersją pliku wykonywalnego. Nie jest jasne, w jaki sposób programista jest prowadzony, ale przy każdej aktualizacji instalator tworzy nowe foldery, ostatecznie pochłaniając dużo wolnego miejsca na dysku twardym. Następnie znajdź folder Common, aw nim plik 1cestrart.exe. To on uruchamia okno wyboru użytkownika i bazy danych.To okno jest odpowiednio plikiem 1cv8s.exe z określonego katalogu bin.

Po wybraniu bazy danych do pracy uruchamiany jest inny plik, którego nazwa zależy od opcji uruchamiania - 1cv8.exe (gruby klient) lub 1cv8c.exe (cienki klient). Różnicę między tymi opcjami pokażemy nieco później. Ponadto możesz wyświetlić skróty, których potrzebujesz do pracy i ustawić parametry uruchamiania w nich, przyspieszając proces kilkakrotnie.

Warianty uruchomienia programu 1C

Spróbujmy dowiedzieć się, jakie opcje uruchamiania oferowane nam przez programistę. Tylko cztery z nich różnią się zasadą pracy i wymaga zasobów komputera, na którym pracujesz.

- Fat client - do niedawna była jedyną istniejącą opcją. Jest to najbardziej wymagający z zasobów działającego komputera, ponieważ wszystkie przetwarzanie danych odbywa się na komputerze użytkownika, a wszystkie niezbędne pliki do pracy są tam przechowywane. To nie zależy od dostępności Internetu, ale jest związane ze sprzętem, nie oznacza możliwości zdalnej pracy.

- Cienki klient - jest powłoką programową do uzyskiwania dostępu do serwera 1C.Ma znane menu i interfejs ustawień, ale ponieważ wszystkie przetwarzanie danych odbywa się na serwerze, nie jest całkowicie wrażliwy na moc sprzętu. Użytkownik ma ograniczoną funkcjonalność, możliwe jest organizowanie pracy zarówno ze zdalnym serwerem przez Internet, jak i na samym komputerze w specjalnym środowisku programowym.

- Klient sieciowy - wszystko czego potrzebujesz to przeglądarka internetowa i dostęp do Internetu. W związku z tym nie ma wiążących dla komputera i miejsca pracy. Obciążenie sprzętu jest minimalne, ponieważ wszystkie obliczenia odbywają się na zdalnym serwerze.

- Configurator - specjalny tryb do precyzyjnego dostrajania programu, który działa tylko przy użyciu grubego klienta.

Do chwili obecnej najpopularniejszą opcją uruchamiania jest gruby klient z bazą danych plików przechowywaną na komputerze. Niemniej jednak, biorąc pod uwagę całkowite zaangażowanie w usługi sieciowe i technologie chmurowe, możemy założyć, że przyszłość dotyczy wersji internetowej.

Warto zauważyć, że domyślnie automatyczny wybór opcji uruchamiania jest rejestrowany w ustawieniach programu 1C, więc nie musisz o tym myśleć.Jeśli jednak chcesz użyć konkretnej opcji, możesz utworzyć skróty na pulpicie i wpisać w nich parametry wiersza poleceń lub użyć pliku bat. Przyjrzyjmy się każdej metodzie bardziej szczegółowo.

Uruchom przez skrót na pulpicie

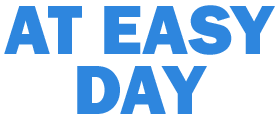

Najprostszym sposobem jest użycie skrótu na pulpicie, którego właściwości są określonymi parametrami wiersza poleceń. Jak zorganizować dostęp w ten sposób?

- Otwórz Eksploratora Windows, przejdź do katalogu, który zawiera plik wykonywalny, którego potrzebujesz, i znajdź sam plik z rozszerzeniem exe. Na przykład C: \ Program files \ 1Cv83 \ bin \ 1cv8.exe do uruchomienia w trybie grubego klienta.

- Kliknij na nim prawym przyciskiem myszy i wybierz "Utwórz skrót".

- Po wyświetleniu przez system komunikatu "Windows nie może utworzyć skrótu w tym folderze. Umieść go na pulpicie?" Kliknij "Tak".

- Na pulpicie znajdź skrót, kliknij go prawym przyciskiem myszy, wybierz "Właściwości" - zakładka "Skrót" - wiersz "Obiekt".

- Pojawi się następujący wpis: "C: \ Program files \ 1Cv83 \ bin \ 1cv8.exe". Jeśli umieścisz tam kursor, zawartość linii może zostać zmieniona.

- Na końcu wiersza wprowadź odpowiednie polecenie zgodnie z oczekiwaniami, potwierdź wejście za pomocą przycisków "Zastosuj" - OK.

Uruchom z plikiem bat

Przynajmniej łatwa opcja uruchomienia programu. Główną różnicą jest ręczna rejestracja wszystkich danych w specjalnym pliku tekstowym. Dla niektórych metoda ta wydaje się wygodniejsza. Jak z niego korzystać?

- Utwórz najbardziej czysty dokument tekstowy za pomocą standardowego Notatnika.

- Wymyśl nazwę w formacie nazwa_pliku.bat, gdzie nietoperz jest rozszerzeniem pliku, a następnie zapisz go w dowolnym folderze na dysku twardym.

- Skopiuj następujące polecenia do dokumentu:

@ Wyłącz radio

cls

zacząć

- Po uruchomieniu wprowadź niezbędne polecenie, aby uruchomić program z wymaganymi parametrami.

- Zapisz plik i zamknij go.

- Aby uruchomić 1C, kliknij dwukrotnie plik bat.

Uwaga! Do poprawnej pracy pożądane jest, aby zespoły nie miały rosyjskich znaków, w szczególności w ścieżce pliku lub nazwie użytkownika. W przeciwnym razie należy dokładnie rozważyć wybór kodowania plików.

Podstawowe polecenia uruchamiania

Ponieważ parametry wiersza poleceń różnią się w różnych wersjach 1C, weź pod uwagę próbki dla każdego z nich. Przedstawimy w następującej kolejności: odszyfrowanie każdego elementu i przykładowej aplikacji.

Wersja 7.7

1cv7.exe MODE [/ M | / D <ścieżka> | / U <ścieżka> | / N <nazwa użytkownika> | / P <hasło>],

gdzie MODE jest określonym trybem, w którym zostanie uruchomiony klient programu. Może przyjmować następujące wartości:

- config - konfigurator, umożliwiający dostrojenie funkcji programu, a także programowanie niektórych operacji;

- debug - debugger do sprawdzania wydajności niektórych funkcji i operacji;

- przedsiębiorstwo - zwykły tryb działania w celu wykonywania codziennych zadań związanych z utrzymaniem przedsiębiorstwa.

- monitor - polecenie uruchamiające tryb monitorowania.

Następnie należy wyjaśnić niektóre parametry uruchamiania:

- / M - uruchomienie trybu dostępu wyłącznego, aby nikt oprócz Ciebie nie mógł wejść do programu. Jeśli jesteś jedynym użytkownikiem, tryb wyłączności jest aktywowany automatycznie. Aby przejść do trybu wyłączności podczas pracy w sieci przedsiębiorstwa, konieczne jest, aby inni użytkownicy opuścili program. Tryb ten jest niezbędny do wykonywania ważnych operacji na bazach danych, aby nie interweniować osoby trzecie.

- / D - folder, w którym przechowywana jest baza danych. Jest to szczególnie ważne, jeśli używany jest inny folder niż domyślnie wybrany przez program.

- / U - folder roboczy użytkownika, pod warunkiem, że program jest używany przez kilku użytkowników.

- / N - nazwa użytkownika, aby uzyskać dostęp do bazy danych i konta.

- / P - hasło dostępu do konta i bazy danych.

Rzadko używane polecenia:

- / T <ścieżka> - ścieżka do folderu z plikami tymczasowymi, jeśli chcesz, aby były przechowywane w folderze innym niż domyślny.

- / @ <Nazwa pliku> - aby wybrać plik wsadowy podczas pracy w trybie konfiguratora.

- / W - inicjuje rozszerzenie sieci.

- / L - język menu programu inny niż rosyjski: ENG - angielski, UKR - ukraiński

Przykład użycia: 1cv7 enterprise / Dc: \ 1c \ database / NIvanov / P753159,

Jeśli uruchomisz program za pomocą takich poleceń, unikniesz wyświetlania okna wyboru użytkownika i bazy danych, a użytkownik nie zostanie poproszony o podanie loginu i hasła.

Wersja 8.2 i 8.3

- PROJEKTANT - uruchom w trybie konfiguratora dla funkcji programowania i dostrajania.

- PRZEDSIĘBIORSTWO - uruchom normalny tryb obsługi przedsiębiorstwa

- CREATEINFOBASE <StringConnections> [/ AddInList [NameBase]] [/ UseTemplate <nazwa pliku szablonu>] - tworzenie nowej bazy danych, w której będą przechowywane wszystkie informacje robocze.

- Ciąg połączenia - parametry te można określić:

- Plik - folder bazy danych (z wersją pliku pracy).

- Srvr - adres serwera przedsiębiorstwa (w wersji pracy klient-serwer).Możesz podać kilka adresów w następujący sposób: Srvr = "Serwer1, Serwer2" lub Srvr = "Serwer1: 1741, Serwer2: 1741";

- / AddInList [DatabaseName] - nazwa bazy danych, która zostanie użyta do dodania do listy. Jeśli pominiesz ten parametr, baza nie zostanie dodana do listy, a jeśli nie zarejestrujesz swojego nazwiska, zostanie przypisana automatycznie.

- / UseTemplate - baza danych jest tworzona z gotowego szablonu, który jest wskazany w nazwie wskazanej w nawiasach trójkątnych.

- Ref - nazwa bazy danych przechowywanej na serwerze programu.

DBMS wskazuje typ bazy danych używanej na serwerze:

- MSSQLServer;

- PostgreSQL;

- IBMDB2;

- OracleDatabase.

Dla każdego typu bazy danych można określić dodatkowe parametry:

- Usr - zaloguj się.

- Pwd - hasło.

- Lokalizacja - lokalizacja.

Podczas uruchamiania programu w trybie normalnym lub w trybie konfiguratora można użyć następujących parametrów wiersza polecenia:

- / @ <Nazwa_pliku> - wybiera zewnętrzny plik z określonymi parametrami wiersza poleceń.

- / F <PathBaz> to ścieżka do bazy danych w trybie działania pliku.

- / S <nazwa_komputera \ NameBase> - lokalizacja bazy danych na komputerze hosta w trybie działania serwera.

- / WS - link do połączenia z serwerem WWW.

- / IBName <nazwa bazy danych> - uruchomienie bazy danych o określonej nazwie z listy wszystkich dostępnych baz danych.Jeśli nazwy kilku zasad są zgodne, program wygeneruje błąd.

- / IBConnectionString jest adresem połączenia z pełną bazą danych używaną przez funkcję String Connection opisaną powyżej.

Podczas korzystania z cienkiego klienta można zastosować następujące parametry:

- wsn - login użytkownika do łączenia się z serwerem WWW.

- wsp jest hasłem do łączenia się z serwerem WWW.

- wspauto - włącz automatyczne ustawienia proxy.

- wspsrv - adres serwera proxy.

- Wspport to port serwera proxy.

- wspuser - zaloguj się podczas pracy przez serwer proxy z koniecznością autoryzacji. nazwa użytkownika dla proxy z autoryzacją.

- wsppwd - hasło podczas pracy przez serwer proxy z koniecznością autoryzacji. nazwa użytkownika dla proxy z autoryzacją.

- / N <Login> - login określony w konfiguratorze. Nazwa użytkownika określona w Konfiguratorze.

- / P <hasło> - hasło użytkownika określone w poprzednim parametrze. Można go pominąć, jeśli użytkownik nie ma hasła.

- / WSN <nazwa> to nazwa użytkownika do uwierzytelniania na serwerze sieciowym.

- / WSP <password> - hasło nazwy użytkownika jest określony w parametrze / WSN, aby uwierzytelnić się na serwerze WWW.

- / WA- - zakazuje korzystania z uwierzytelniania systemu Windows podczas uruchamiania.

- / WA + - wymuszają użycie uwierzytelniania systemu Windows podczas uruchamiania.Jeśli nie napiszesz tego parametru, domyślnie jest to / WA +.

- AppAutoCheckVersion - automatyczny wybór dla każdej wersji bazy danych żądanej wersji programu 1C.

- / AppAutoCheckMode - automatyczny wybór trybu uruchamiania na podstawie informacji z bazy danych.

- / UseHwLicenses +, / UseHwLicenses- -wyszukaj lokalny klucz bezpieczeństwa.

- / Debug - uruchom program 1C w trybie debugowania.

- / DebuggerURL - identyfikacja debuggera, do którego aplikacja powinna być podłączona natychmiast po uruchomieniu. Określa adres URL debuggera (protokół, numer komputera i numer portu), na którym można tworzyć obiekty zdalne w debugerze.

- / RunShortcut <nazwa pliku> - uruchamia program z pliku listy utworzonych baz danych.

Tryb wsadowy konfiguratora

- / DumpIB <nazwa_pliku> - zwalnia bazę danych.

- / RestoreIB <nazwa_pliku> - ładuje bazę danych.

- / DumpCfg <nazwa_pliku> - zapisuje ustawienia do osobnego pliku.

- / DumpDBCfg <nazwa_pliku> - zapisuje ustawienia bazy danych do osobnego pliku.

- / LoadCfg <NazwaPliku> - ładuje ustawienia z pliku zewnętrznego.

- / ConvertFiles <nazwa pliku | katalog> - konwersja wsadowa plików 1C w wersji 8.x. Aby procedura zakończyła się powodzeniem, pliki muszą być dostępne do zapisu, a także tryb pracy konfiguratora z otwartą konfiguracją, w której wykonasz konwersję.

Na przykład: 1cv8.exe /ConvertFilesd:/base/ExtProcessing.epf - konwersja plików,

1cv8.exe / ConvertFilesd: / base - konwersja folderów.

Przykłady wiersza poleceń

Uruchamianie 1C w trybie grubego klienta:

"C: \ Program Files \ 1cv83 \ bin \ 1cv8.exe" ENTERPRISE / F "D: \ database \ User" / N "Administrator" / P "12345"

Uruchom 1C w trybie klient-serwer:

"C: \ Program Files \ 1cv83 \ bin \ 1cv8.exe" ENTERPRISE / S "serwer-baza \ Użytkownik" / N "Administrator" / P "12345"

Wniosek

Rozważaliśmy najprostsze polecenia uruchamiania 1C z wiersza poleceń. Zastępując polecenia, możesz wykonywać różnorodne żądania. W rzeczywistości jest ich o wiele więcej, ale znaczna ich część jest najprawdopodobniej przeznaczona dla specjalistów od pomocy technicznej. Korzystając z informacji zawartych w artykule, możesz sam wykonać wszystkie czynności. W komentarzach zostaw swoje pytania.