Hackowanie haseł, niezależnie od tego, jakie hasła mogą mieć - od poczty, bankowości internetowej, Wi-Fi lub od kont Vkontakte i Odnoklassniki, ostatnio stało się częstym wydarzeniem. Jest to w dużej mierze spowodowane tym, że użytkownicy nie stosują się do dość prostych reguł bezpieczeństwa podczas tworzenia, przechowywania i używania haseł. Ale to nie jedyny powód, dla którego hasła mogą wpaść w niepowołane ręce.

Hackowanie haseł, niezależnie od tego, jakie hasła mogą mieć - od poczty, bankowości internetowej, Wi-Fi lub od kont Vkontakte i Odnoklassniki, ostatnio stało się częstym wydarzeniem. Jest to w dużej mierze spowodowane tym, że użytkownicy nie stosują się do dość prostych reguł bezpieczeństwa podczas tworzenia, przechowywania i używania haseł. Ale to nie jedyny powód, dla którego hasła mogą wpaść w niepowołane ręce.

Ten artykuł zawiera szczegółowe informacje o metodach wykorzystywanych do łamania haseł użytkowników oraz o tym, dlaczego są one podatne na takie ataki. Na koniec znajdziesz listę usług online, które poinformują Cię, jeśli Twoje hasło zostało już naruszone. Będzie też (już) drugi artykuł na ten temat, ale zalecam przeczytanie go z bieżącej recenzji, a dopiero potem przejście do następnego.

Aktualizacja: gotowy jest następujący materiał - O zabezpieczeniach haseł, który opisuje, w jaki sposób maksymalnie zabezpieczyć swoje konta i hasła do nich.

Jakie metody są używane do łamania haseł

Do hakowania użytych haseł nie jest tak szeroki zakres różnych technik. Prawie wszystkie z nich są znane, a niemal każdy kompromis w zakresie poufnych informacji osiąga się dzięki zastosowaniu indywidualnych metod lub ich kombinacji.

Phishing

Najczęstszym sposobem "odbierania" obecnie haseł popularnych serwisów pocztowych i sieci społecznościowych jest phishing, a metoda ta działa dla bardzo dużego odsetka użytkowników.

Istotą tej metody jest to, że znajdujesz się w znanej witrynie (na przykład ten sam Gmail, VC lub Odnoklassniki), i z tego czy innego powodu jesteś proszony o podanie swojej nazwy użytkownika i hasła (aby się zalogować, potwierdzić coś, aby to zmienić itp.). Natychmiast po wprowadzeniu hasła pochodzi od intruzów.

Jak to się dzieje: możesz otrzymać list, rzekomo od działu pomocy technicznej, który stwierdza, że musisz zalogować się na swoje konto i podany jest link, kiedy przełączysz się na tę stronę, która dokładnie kopiuje oryginalną. Możliwe, że po przypadkowej instalacji niechcianego oprogramowania na komputerze, ustawienia systemu zmieniają się w taki sposób, że po wprowadzeniu adresu strony, której potrzebujesz, w pasku adresu przeglądarki, trafisz na stronę phishingową zaprojektowaną w dokładnie taki sam sposób.

Jak już zauważyłem, bardzo wielu użytkowników na to wpada, a zazwyczaj wynika to z niedbalstwa:

- Po otrzymaniu listu,który w takiej czy innej formie oferuje ci zalogowanie się na swoje konto na konkretnej stronie, zwróć uwagę, czy rzeczywiście został wysłany z adresu e-mailowego na tej stronie: zwykle używa się podobnych adresów. Na przykład zamiast adresu [email protected] może to być [email protected] lub coś podobnego. Jednak właściwy adres nie zawsze gwarantuje, że wszystko jest w porządku.

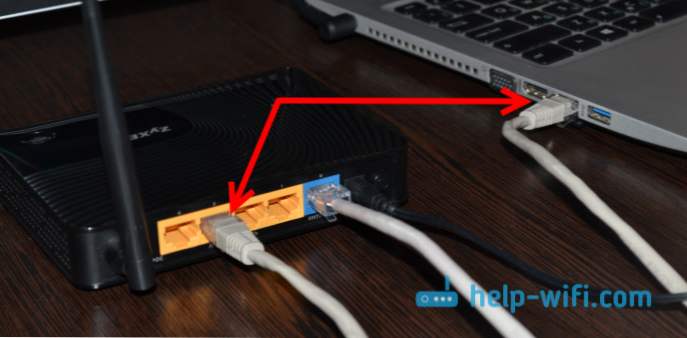

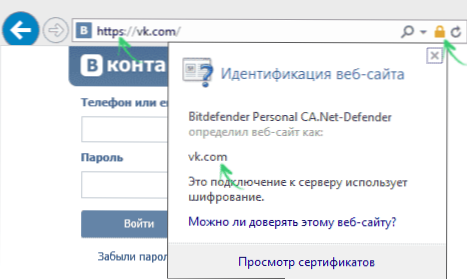

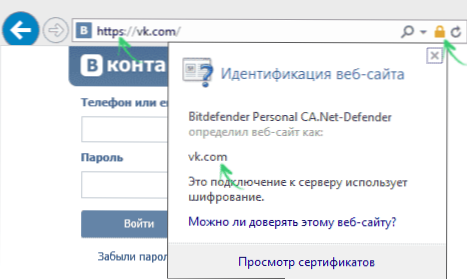

- Zanim naciśniesz hasło w dowolnym miejscu, uważnie przejrzyj pasek adresu przeglądarki. Przede wszystkim należy dokładnie wskazać stronę, na którą chcesz się udać. Jednak w przypadku złośliwego oprogramowania na komputerze to nie wystarczy. Należy również zwrócić uwagę na obecność szyfrowania połączenia, które można określić za pomocą protokołu https zamiast http i obrazu "blokady" w pasku adresu, klikając na której, możesz upewnić się, że jesteś na tej stronie. Prawie wszystkie poważne zasoby wymagające zalogowania się na konto korzystają z szyfrowania.

Przy okazji zauważę, że zarówno ataki phishingowe, jak i metody wyszukiwania haseł (opisane poniżej) nie oznaczają żmudnej pracy jednej osoby (to znaczy, że nie muszą ręcznie wprowadzać miliona haseł) - specjalne programy robią to szybko iw dużych ilościach , a następnie zgłoś postępy atakującego.Co więcej, programy te mogą działać nie na komputerze hakera, ale potajemnie na twoim i wśród tysięcy innych użytkowników, co znacznie zwiększa efektywność hacków.

Wybór hasła

Ataki z użyciem haseł (Brute Force, brute force w języku rosyjskim) są również dość powszechne. Jeśli kilka lat temu większość z tych ataków była tak naprawdę poszukiwaniem wszystkich kombinacji pewnego zestawu znaków, aby tworzyć hasła o określonej długości, to w tej chwili wszystko jest nieco prostsze (dla hakerów).

Analiza milionów haseł, które uciekły w ostatnich latach pokazuje, że mniej niż połowa z nich jest unikalna, podczas gdy na tych stronach, na których mieszkają niedoświadczeni użytkownicy, odsetek ten jest niewielki.

Co to znaczy? Ogólnie rzecz biorąc, haker nie musi przechodzić przez niezliczone miliony kombinacji: mając bazę 10-15 milionów haseł (przybliżoną liczbę, ale bliską prawdy) i zastępując tylko te kombinacje, może złamać prawie połowę kont na dowolnej stronie.

W przypadku ukierunkowanego ataku na określone konto, oprócz bazy, można użyć brutalnej siły,a nowoczesne oprogramowanie pozwala to zrobić stosunkowo szybko: hasło składające się z 8 znaków może zostać złamane w ciągu kilku dni (a jeśli te znaki są datą lub kombinacją nazwy i daty, nie jest to rzadkością w ciągu kilku minut).

Uwaga: jeśli użyjesz tego samego hasła do różnych witryn i usług, natychmiast po wpisaniu hasła i odpowiadającego adresu e-mail na jakimkolwiek z nich, za pomocą specjalnego oprogramowania ta sama kombinacja loginu i hasła będzie testowana na setkach innych witryn. Na przykład, zaraz po wycieku kilku milionów haseł Gmail i Yandex pod koniec ubiegłego roku, fala kont hakerskich pochodzi z Origin, Steam, Battle.net i Uplay (myślę, że wiele innych, tylko dla określonych usług hazardowych, z którymi wielokrotnie kontaktowałem się).

Hackowanie stron i uzyskiwanie skrótów hasła

Najpoważniejsze witryny nie przechowują hasła w formularzu, w którym je znasz. W bazie danych przechowywany jest tylko skrót - wynik zastosowania nieodwracalnej funkcji (to znaczy, że nie można ponownie uzyskać hasła z tego wyniku) na hasło. Gdy logujesz się do witryny, hash jest ponownie obliczany i jeśli jest zgodny z tym, co jest przechowywane w bazie danych, oznacza to, że poprawnie wpisałeś hasło.

Jak łatwo się domyślić, to właśnie hashe są przechowywane, a nie same hasła, tylko ze względów bezpieczeństwa - tak, że kiedy haker dostanie się do bazy danych i otrzyma ją, nie będzie mógł użyć tych informacji i znaleźć hasła.

Jednak dość często potrafi to zrobić:

- Do obliczenia skrótu używane są pewne algorytmy, z których większość jest znana i powszechna (czyli każdy może z nich korzystać).

- Posiadając bazy danych zawierające miliony haseł (z klauzuli brute force), atakujący ma również dostęp do skrótów tych haseł, obliczanych przy użyciu wszystkich dostępnych algorytmów.

- Porównując informacje z wynikowych baz danych i skrótów haseł z własnej bazy danych, można określić, który algorytm jest używany i znaleźć prawdziwe hasła dla części rekordów w bazie danych przez proste porównanie (dla wszystkich nieunikalnych). A narzędzia brutalnej siły pomogą ci nauczyć się reszty unikalnych, ale krótkich haseł.

Jak widać, roszczenia marketingowe różnych usług, które nie przechowują haseł w Twojej witrynie, niekoniecznie chronią Cię przed wyciekiem.

Spyware (SpyWare)

SpyWare lub spyware - szeroka gama złośliwego oprogramowania,potajemnie zainstalowane na komputerze (funkcje szpiegowskie mogą być również zawarte w niezbędnym oprogramowaniu) i gromadzić informacje o użytkowniku.

Między innymi, pewne rodzaje spyware, np kluczowych rejestratory (programy, które śledzą klawiszy ty) może lub ukrytych analizatory ruchu być używane (i są używane), aby uzyskać hasło użytkownika.

Pytania dotyczące socjotechniki i odzyskiwania hasła

Jak mówi Wikipedia, inżynieria społeczna to metoda uzyskiwania dostępu do informacji na podstawie cech psychiki danej osoby (w tym phishingu wspomnianego powyżej). W Internecie można znaleźć wiele przykładów wykorzystania inżynierii społecznej (polecam wyszukiwanie i czytanie - jest to interesujące), z których niektóre uderzają w swoją elegancję. Ogólnie rzecz biorąc, metoda sprowadza się do faktu, że prawie wszystkie informacje potrzebne do uzyskania dostępu do poufnych informacji można uzyskać przy pomocy ludzkich słabości.

Podam tylko prosty i niezbyt elegancki przykład domowy związany z hasłami. Jak wiesz, w wielu witrynach służących do odzyskiwania haseł wystarczy wpisać odpowiedź na pytanie testowe: w której szkole się uczyłeś,nazwisko panieńskie matki, pseudonim zwierzęcia domowego ... Nawet jeśli nie zamieściłeś tej informacji w publicznym dostępie w sieciach społecznościowych, czy uważasz, że trudno jest używać tych samych sieci społecznościowych, znając cię lub specjalnie się z tobą zapoznając, czy dyskretnie dostajesz takie informacje?

Jak sprawdzić, czy twoje hasło zostało zhakowane

Cóż, a na koniec artykułu kilka usług, które pozwalają dowiedzieć się, czy twoje hasło zostało złamane, sprawdzając swój adres e-mail lub nazwę użytkownika za pomocą baz haseł, do których dostęp mieli hakerzy. (Jestem nieco zaskoczony, że wśród nich jest bardzo duży odsetek baz danych z rosyjskojęzycznych serwisów).

Znalazłeś swoje konto na liście znanych hakerów? Sensowne jest zmienić hasło, ale bardziej szczegółowo o bezpiecznych praktykach związanych z hasłami do konta, napiszę w najbliższych dniach.