Internet jest jak morze. Dzięki wysyłanym danym, tak jak w przypadku statku podczas podróży, wszystko może się zdarzyć: mogą zostać uszkodzone, zatopione w strumieniu informacji lub stać się ofiarą "piratów". Wirtualne sieci prywatne (VPN, VPN) - zamknięte systemy kanałów (tunele), które są wbudowane w inną, większą sieć, pomagają chronić szczególnie cenne dane przed kradzieżą i utratą. Jednym z typów VPN jest OpenVPN.

Chcesz nauczyć się szybko i łatwo tworzyć wirtualne sieci prywatne? Porozmawiajmy o zaletach protokołu OpenVPN, a także o ustawieniach serwera i jego części dla Windows i Ubuntu.

SSD, dekodery Smart TV, karty wideo do gier, procesory do komputerów PC, urządzenia wielofunkcyjne, antywirusy, routery, wzmacniacze Wi-Fi, smartfony do 10 000 rubli

Zakres i zalety OpenVPN

Zakres

- Tworzenie bezpiecznych sieci korporacyjnych. Odległość między węzłami takich sieci nie ma znaczenia.

- Bezpieczeństwo informacji w otwartych sieciach publicznych.

- Połącz się z Internetem wielu hostów za pośrednictwem wspólnej bramy.

- Dostęp do zabronionych zasobów internetowych.

Korzyści

- Wszystko jest bezpłatne. Większość z nas nie zrezygnuje z darmowego Wi-Fi w kawiarni czy w parku, ale ruch przesyłany przez takie połączenie nie jest chroniony przed przechwyceniem.Darmowe oprogramowanie OpenVPN wyśle je do zamkniętego tunelu, więc twoje loginy, hasła i inne tajne informacje nie trafią dokładnie w niepowołane ręce.

- Aby Twoja sieć była bezpieczna, nie musisz kupować dodatkowego sprzętu.

- Cały ruch sieciowy jest skompresowany, co zapewnia wysoką szybkość połączenia (wyższą niż w przypadku korzystania z IPSec).

- Elastyczne ustawienia oprogramowania pozwalają konfigurować wirtualne sieci prywatne o dowolnej złożoności.

- Korzystanie z kilku silnych algorytmów szyfrowania zapewnia bardzo wysoki stopień ochrony danych.

- Nie ma potrzeby ponownego konfigurowania ani wyłączania zapór ogniowych (firewall) i NAT (technologie translacji adresów IP w sieciach TCP / IP).

- Protokół jest obsługiwany przez wszystkie główne systemy operacyjne.

- Aby zainstalować i skonfigurować oprogramowanie, nie potrzebujesz dogłębnej znajomości technologii sieciowych, a nawet niespecjalista zajmuje kilka minut.

Konfigurowanie OpenVPN w systemie Windows

Instalowanie i konfigurowanie części serwera

Ponieważ większość z nas korzysta z systemu Windows, zaczyna się od niego znajomość technologii OpenVPN. Pobierz odpowiedni zestaw dystrybucyjny z oficjalnej strony i uruchom instalację.

Na liścieWybierz składniki do zainstalowania"(wybierz komponenty do zainstalowania) sprawdź wszystko.

Zgadzam się na zainstalowanie sterownika dla wirtualnej karty sieciowej TAP Windows Adapter V9.

Zainstalowany? Teraz zamierzamy tworzyć klucze i certyfikaty VPN.

- Przejdź do katalogu% ProgramFiles% / OpenVPN / easy-rsa i uruchom plik wsadowy init-config.bat - skopiuje plik do tego samego folderu vars.bat.sample w postaci vars.bat. Dalszy pakiet poleceń vars.bat ustawi zmienne do generowania certyfikatów.

- Po utworzeniu vars.nietoperz otwórz go za pomocą notatnika i zapisz w wybranych liniach (po "=") dowolnych danych. Zapisz zmiany.

- Następnie uruchamiamy wiersz poleceń od administratora i uruchamiamy instrukcję przejścia do / easy-rsa (cd%ProgramFiles% /OpenVPN /łatwy-rsa). Potem uruchamiamy vars.nietoperz i czyste-wszystko.nietoperz (wczytuj zmienne i usuń wcześniej utworzone klucze).

- Wykonujemy pakiet poleceń budowaćca.nietoperz - w ten sposób stworzymy nowy podstawowy certyfikat w katalogu% ProgramFiles% / OpenVPN / easy-rsa / keys. Nie trzeba wypełniać informacji o nazwie organizacji itp., Która jest zaznaczona na zrzucie ekranu, po prostu naciskając Enter.

- Uruchom budowaćdh.nietoperz - przez to tworzymy klucz Diffiego-Hellmana. Plik pojawi się w folderze / keys dh1024.pem.

- Na queue - klucz serwera: wykonujemy instrukcję budowaćkluczserwer myVPN ("myVPN" to nazwa serwera, możesz podać dowolną inną). Blok pytań, zaczynając od "Nazwa kraju", jest pomijany przez naciśnięcie klawisza Enter. Dwa ostatnie pytania - "Podpisz certyfikat?" a następnie odpowiedź "Y".

- Następnie musimy zdobyć klucz klienta: wykonujemy budowaćklucz użytkownik1 (user1 to nazwa klienta, możesz go zastąpić czymś innym). Jeśli istnieje kilka komputerów klienckich, powtórz operację dla każdej z nich, nie zapominając o zmianie nazwy. Obramowany blok, tak jak poprzednio, jest pomijany.

- Następnie skopiuj z tego folderu/łatwy-rsa /klucze w /OpenVPN /config następujące pliki: dh1024.pem, ca.crt myvpn.crt, myvpn.key, użytkownik1.klucz, użytkownik1.crt. Cztery ostatnie mogą być przez ciebie inaczej nazwane. Myślę, że to zrozumiałe.

- Następnie w tym samym folderze tworzymy plik konfiguracyjny serwera. Skopiujemy poniższe dyrektywy do notatnika i, jeśli to konieczne, zmienimy ich parametry na nasze własne. Zapisz dokument z rozszerzeniem.ovpn i nazwa "Serwer".

# Interfejs (tunel L3)

dev tun

Protokół pracy VPN

proto udp

# Używany port (możesz podać dowolne)

port 1234

# Lista certyfikatów i kluczy (zwróć uwagę na nazwy)

ca ca.crt

cert myvpn.crt

key myvpn.key

dh dh1024.pem

# Rodzaj szyfrowania danych

szyfr AES-256-CBC

# Wybierz zakres adresów IP

serwer 10.10.10.0 255.255.255.0

# Poziom informacji o debugowaniu

czasownik 3

# Użyj kompresji

comp-lzo

persist-key

persist tun

mssfix

# Ustaw maksymalną liczbę powtarzających się wydarzeń

wycisz 25

# Liczba jednocześnie podłączonych klientów (5)

max-klienci 5

# Czas życia sesji klienta

keepalive 10 120

# Widoczność według siebie nawzajem (dozwolona)

klient-klient

# Wybierz każdego użytkownika 1 adres

topologia podsieci

# Ustaw opóźnienie przed dodaniem trasy

opóźnienie trasy

# Określ, czy chcemy rozpowszechniać Internet. Adresy DNS są zapisywane przez te, które są zarejestrowane w ustawieniach połączenia z Internetem.

push "redirect-gateway def1"

push "dhcp-option DNS x.x.x.x"

push "dhcp-option DNS x.x.x.x"

Zobacz także:

- Jak zabezpieczyć połączenie podczas łączenia się przez publiczne sieci Wi-Fi? Konfigurujemy VPN z HideME.ru

- Zresetuj ustawienia sieciowe w systemie Windows 10

- Windows 7: jak przenieść pliki i ustawienia na nowy komputer?

- Jak uzyskać pełną prywatność w Internecie

- Jak naprawić błąd "Twoje połączenie nie jest chronione" w przeglądarce Google Chrome i Yandex

Przeczytaj więcej o dyrektywach konfiguracyjnych serwera. tutaj.

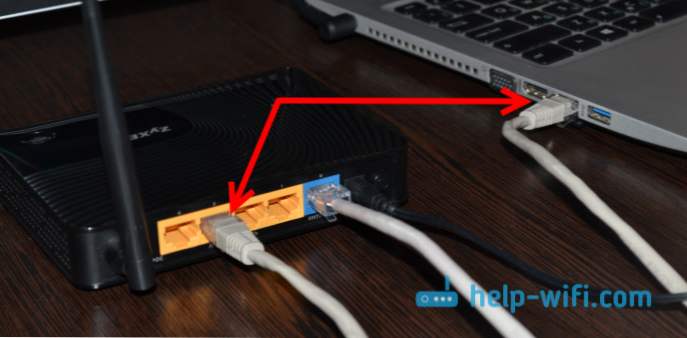

Następnie, aby dystrybuować Internet, przejdź do katalogu połączeń sieciowych, otwórz właściwości interfejsu, patrząc na globalną sieć, przejdź do zakładki "Dostęp", postaw znak naprzeciwko"Pozwól innym użytkownikom korzystać z tego połączenia ... "i wybierz z listy sieć adaptera wirtualnego TAP-Windows adaptera V9 - moim zdaniem jest to Ethernet 3.

- Utwórz plik konfiguracyjny klienta. Skopiuj poniższy tekst do notatnika i zapisz dokument z rozszerzeniem .ovpn pod nazwą "Klient".

klient

dev tun

proto udp

# IP lub nazwa domeny serwera VPN i portu połączenia.

zdalny x.x.x.x 1234

ca ca.crt

cert user1.crt

key user1.key

szyfr AES-256-CBC

comp-lzo

persist-key

persist tun

czasownik 3

Zobacz inne dyrektywy konfiguracyjne klienta. tutaj.

Konfigurowanie strony klienta

Zainstaluj aplikację na komputerze klienckim.Następnie przejdź do serwera, otwórz katalog% ProgramFiles% / OpenVPN / config i skopiuj pliki z tego miejsca ca.crt, Client.ovpn, user1.crt, użytkownik1.klucz w folderze sieciowym lub na dysku flash USB. Przenosimy je do podobnego folderu na komputerze klienta.

Połączenie

Aby uruchomić serwer, kliknij skrót "OpenVPN GUI" na pulpicie. W zasobniku pojawi się szara ikona. Kliknij go prawym przyciskiem myszy, wybierz polecenie "Serwer"i"Połącz".

Po udanym połączeniu ikona zmieni kolor na zielony. Jeśli się nie powiedzie - kliknij menu "Wyświetl magazyn": wskaże błąd.

Połączenie klienta jest wykonywane w ten sam sposób, tylko zamiast "Serwer"wybierz w menu"Klient".

Konfigurowanie OpenVPN dla Ubuntu

Zaczynamy od tego, że, podobnie jak w Windows, instalujemy pakiet OpenVPN na serwerach i komputerach klienckich. Dyrektywa do zainstalowania wersji konsolowej oprogramowania przez terminal jest następująca: sudo apt-get install openvpn. Jeśli wolisz, możesz zainstalować graficzne wersje pakietów z Ubuntu Application Center.

Jednak najważniejszy komponent, moduł easy-rsa, przeznaczony do generowania certyfikatów i kluczy, nie znajduje się w dystrybucji Linuksa. Będzie trzeba zainstalować osobno, uruchamiając polecenie: sudo apt-dostać zainstalować łatwy-rsa.

Konfigurowanie strony serwera

- Po zainstalowaniu programu i dodatkowego modułu utwórz katalog "łatwe rsa"w folderze / etc / openvpn: sudo mkdir / etc / openvpn / easy-rsa. Skopiuj zawartość z lokalizacji instalacji do niego: cp -r / usr / share / easy-rsa / etc / openvpn / easy-rsa.

- Następnie przejdź do nowego katalogu: cd / etc / openvpn / easy-rsa / i przystąpić do tworzenia certyfikatów i kluczy.

- Za pomocą edytora konsoli nano otwórz plik zmiennych vars (analog vars.bat w Windows) i zaimportuj do niego takie same dane, jak w pliku vars.bat, ze zmienionymi wartościami:

KEY_COUNTRY = RU

KEY_PROVINCE = CA

KEY_CITY = SanFrancisco

KEY_ORG = OpenVPN

[email protected]

KEY_CN = changeme

KEY_NAME = changeme

KEY_OU = changeme

PKCS11_MODULE_PATH = changeme

PKCS11_PIN = 1234

- Skopiuj pakiet kryptograficzny openssl: cp openssl-1.0.0.cnf openssl.cnf.

- Załaduj zmienne ze zmiennych: źródło ./vars.

- Usuń wcześniej utworzone dane: ./czyste-wszystko.

- Utwórz nowy główny certyfikat: ./budowaćca. Blok pytań w ramce jest pomijany.

- Dalej - klucz Diffie-Helman: ./budowaćdh.

- Za nim znajduje się certyfikat serwera :./budowaćkluczserwer myVPN (myVPN, jak pamiętacie, jest imieniem, może być inne z tobą). Pomijamy wybrany blok (jest on skrócony na zrzucie ekranu), na ostatnie 2 pytania odpowiada "Y".

- Ostatnio tworzymy certyfikat klienta: ./budowaćklucz użytkownik1 (zamiast "user1" możesz wymyślić inną nazwę). Jednocześnie ponownie pomijamy blok podświetlony na ekranie i odpowiadamy na dwa ostatnie pytania "Y".

Wszystkie wygenerowane klucze i certyfikaty są przechowywane w podkatalogu. /etc /openvpn /łatwy-rsa /klucze. Przenieś je do folderu / openvpn: cp -r / etc / openvpn / easy-rsa / keys / etc / openvpn.

W końcowym etapie tworzymy plik konfiguracyjny serwera w folderze / etc / openvpn: nano /etc /openvpn /serwer.conf i wypełnij go w taki sam sposób, jak wypełniając podobny dokument w systemie Windows. Jedyna różnica polega na innych sposobach:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/myvpn.crt

key /etc/openvpn/keys/myvpn.key

Na koniec utwórz katalog do konfiguracji komputerów klienckich: mkdir / etc / openvpn / ccd, i uruchamiamy serwer: uruchomienie usługi openvpn.

Jeśli serwer się nie uruchamia, prawdopodobnie wystąpił błąd w konfiguracji. Informacje na temat problemu można znaleźć w dokumencie /var/log/openvpn.log za pomocą polecenia tail -f /var/log/openvpn.log.

Konfigurowanie strony klienta

Po zainstalowaniu aplikacji na komputerze klienta przenosimy klucz i certyfikaty wygenerowane na serwerze do niego i tworzymy konfigurację.

Klucz i certyfikaty - ca.crt, user1.crt i user1.key, znajdują się w folderze / etc / openvpn / keys. Skopiuj je na dysk flash USB i wklej do tego samego folderu na komputerze klienta.

Utwórz plik konfiguracyjny za pomocą nano: nano /etc/openvpn/client.conf, i wypełnij wzór systemu Windows. Nie zapomnij napisać w nim we właściwy sposób:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

key /etc/openvpn/keys/user1.key

Wszystko jest gotowe. Aby połączyć się z serwerem, użyj tego samego polecenia: uruchomienie usługi openvpn.

***

Autor zaleca również:- Jak skonfigurować bezpłatne kanały na smart TV

- Wyczyść pamięć na Androida: sprawdzone metody

- Kalibracja baterii laptopa

- Czym jest UEFI i jak jest lepszy niż BIOS?

- Jak tworzyć kopie zapasowe systemu Windows 10 na komputerze i dlaczego?

- Jak przyspieszyć ładowanie systemu Windows 10

- Jeśli wideo zwalnia podczas oglądania online

Instrukcja okazała się długa, ale w rzeczywistości wykonanie tych działań trwa 5-10 minut. Więcej informacji na temat pracy z OpenVPN znajduje się w dziale "Dokumentacja"oficjalna strona aplikacji. Wypróbuj ją i wszystko będzie działać!