Systemy operacyjne - Strona 61

Działania, gdy komputer lub laptop nie wyłącza się przez "Start"

Jeśli przydarzy Ci się nieprzyjemna historia, gdy po próbie wyłączenia komputera wszystko się udało, nie powinieneś popadać w rozpacz i winić niedawno zaktualizowanego systemu operacyjnego Windows 10.Przyczyny, dla których system...

Czytaj więcejSterownik podpisu cyfrowego jako środek poprawy bezpieczeństwa systemu

Nie chodzi o to, że cyfrowy podpis kierowcy jest podobny do wdowy po emerytowanym poruczniku, który bił się, ale analogie po prostu się sugerują. Na pytanie: "Czym jest cyfrowy podpis...

Czytaj więcejCo to jest Wuauclt.exe i sposoby jego usunięcia

System operacyjny Windows zawiera zestaw plików i programów, które mogą być używane zarówno do poprawnego działania komputera, jak i do osobistego zysku cyberprzestępców. Wuauclt.exe jest jednym z tych plików. Sam...

Czytaj więcejJakie są kody usług urządzeń z systemem Android - rodzaje i kolejność aplikacji

Rozwój i dostępność nowoczesnych technologii informatycznych doprowadziły do tego, że obecnie co drugi mieszkaniec Ziemi jest stale w posiadaniu elektronicznego urządzenia mobilnego, z którego większość działa pod kontrolą systemu operacyjnego...

Czytaj więcejCo to jest bitness systemu operacyjnego, jak go określić, plusy i minusy systemów

Każdy komputer potrzebuje systemu operacyjnego, ponieważ bez niego nie jest w stanie wykonywać żadnych zadań. Wspólnym systemem operacyjnym, który już był używany, a większość użytkowników jest gotowa do korzystania z...

Czytaj więcejCo to jest menu kontekstowe systemu Windows i jak je wywoływać

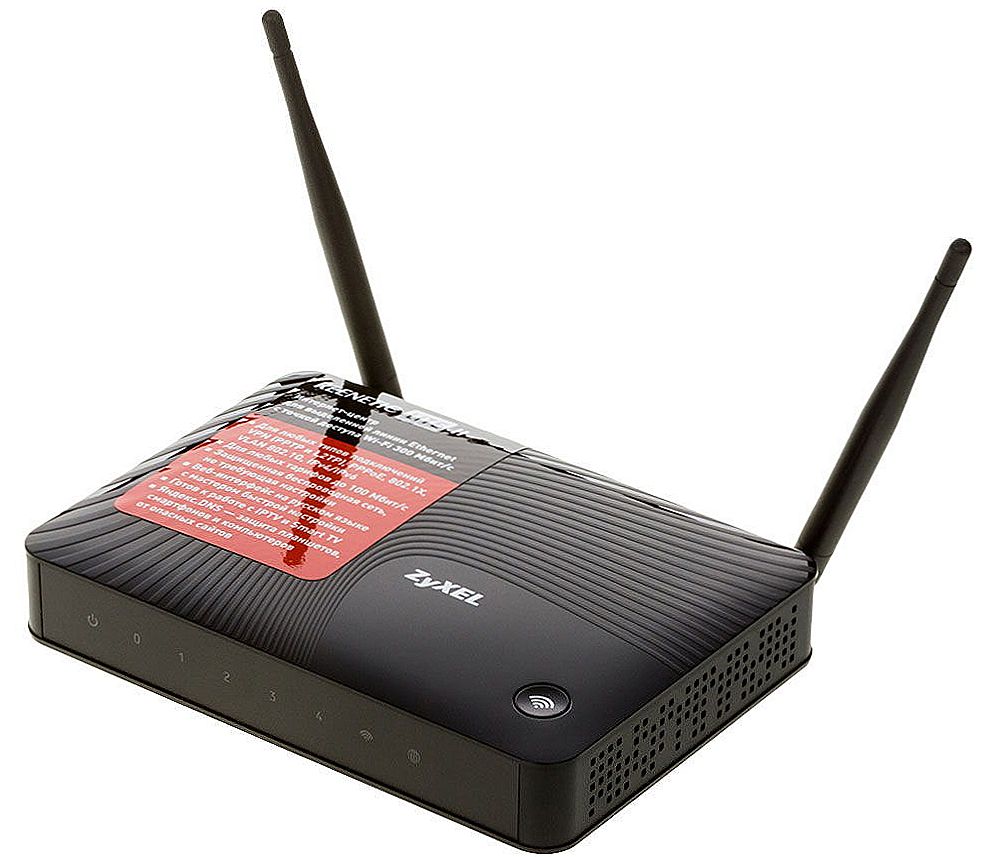

Aby komputer mógł zrozumieć użytkownika, a użytkownik może wyjaśnić komputerowi, czego on chce od niego, istnieją takie elementy, jak menu (istnieje kilka typów) i interfejs graficzny. Niniejsza publikacja zostanie poświęcona...

Czytaj więcejCo to jest funkcja TRIM, jej samodzielne włączanie / wyłączanie

Podczas korzystania z dysków SSD funkcja TRIM ma specjalne znaczenie. W przypadku zwykłych dysków twardych nie jest to konieczne, więc wielu nawet nie wie o jego obecności. Wynika to z...

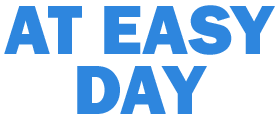

Czytaj więcejCo zrobić, jeśli nie ma protokołów sieciowych Windows, jeśli nie ma protokołów sieciowych Windows

Właściciele sprzętu komputerowego nie tylko czerpią moralną satysfakcję z bezpośredniego korzystania z jego możliwości, ale czasami doświadczają również drażliwych momentów, kiedy z niewiadomych przyczyn muszą zmierzyć się z problemami, które...

Czytaj więcejCo zrobić, gdy hasło administratora systemu Windows zostanie utracone

Treść1 Wejście2 Metoda 1. Używanie dysku instalacyjnego lub obrazu odzyskiwania2.1 Resetowanie hasła2.2 Utwórz nowe konto2.3 Zaloguj się3 Metoda 2. Korzystanie z narzędzi firm trzecich3.1 Edytor haseł offline nt3.1.1 Krok 13.1.2...

Czytaj więcejCo zrobić, jeśli Aypad się nie włącza

Po zakupie jakiejś wyrafinowanej technologii (a komputer tabletu firmy Apple jest w stu procentach prawdziwy), użytkownik oczekuje od niego nieprzerwanej i nieskazitelnej pracy. Jeśli to urządzenie ma problemy, jest bardzo...

Czytaj więcejInteresujące artykuły

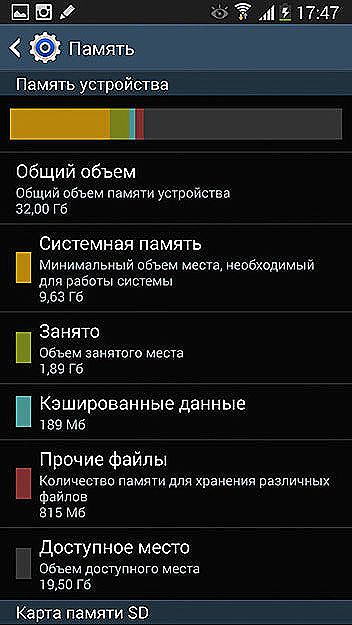

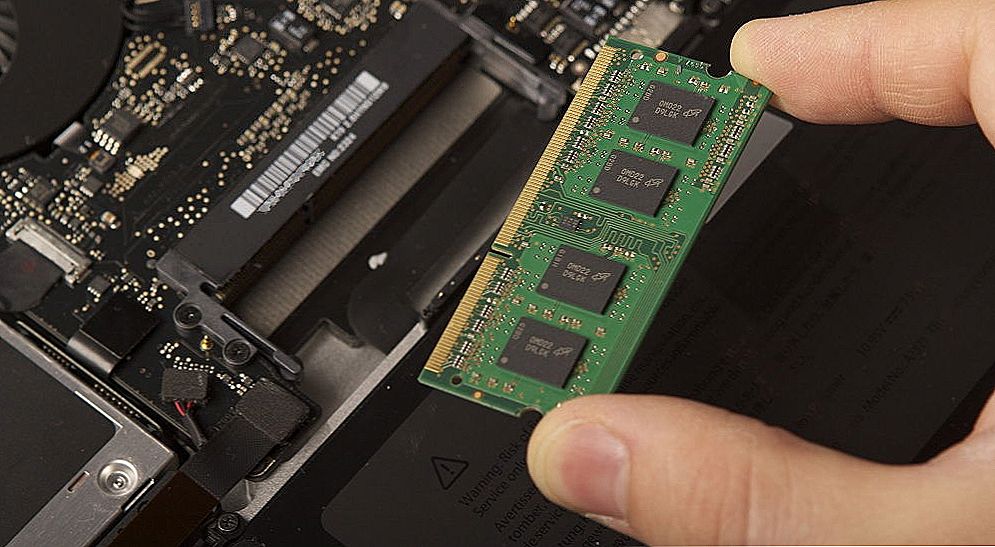

Zwiększona pamięć RAM na laptopie

Urządzenia

Zwiększ pamięć RAM komputera

Systemy operacyjne

Zwiększyć plik stronicowania w systemie Windows

Systemy operacyjne

Napraw i konfiguruj komputery własnymi rękami!